Google宣布攻破SHA-1,从此SHA-1不再安全!

前言

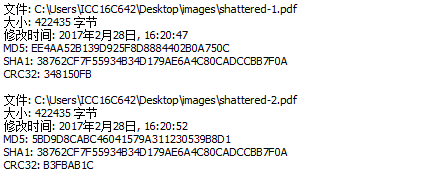

几日前Google的研究人员公开了2个PDF文件,笔者也第一时间下载并按提示检查了SHA-1的校验值。

大新闻

在刚刚过去的2017年2月23日,Cryptology Group at Centrum Wiskunde & Informatica (CWI)和Google的研究人员公开了2个PDF文件,我也第一时间下载并按提示检查了SHA-1的校验值。文件内容和SHA1的结果如图1所示。

图1:

图1说明了一个很简单的事实:这是2个不同的PDF文档(下载地址),但是它们的SHA-1校验值是一样的。 这个简单的事实(We have broken SHA-1 in practice.)轰动了安全界,因为这说明世界上首次实际意义上公开的SHA-1的碰撞试验取得了成功。

安全建议

消息指出,SHA-1 碰撞攻击影响了大量现有的安全应用,目前许多部署的 SSL/TLS 服务连接中均使用了 SHA-1 算法作为消息验证的基本密码学原语,因此受到该攻击的影响;Git 如今依然使用 SHA-1 作为文件的消息“指纹”;Android 系统中应用 APP、升级包、Bootloader 等模块的签名机制(RSA + SHA-1)也广泛受到影响。

有资料显示,SHA-1 算法的后继算法早已被研究人员设计和推广,SHA-2 算法家族在2001年就已经公布,而NIST在经过多年的SHA-3设计竞赛后,在2015年正式推荐 Keecak 算法家族作为 SHA-3 的候选算法。中国国家密码管理局同样在2010年底发布了我国自主的国密SM3消息摘要(密码杂凑)算法。

Google 公司和 IT 安全研究人员也曾呼吁大家尽快更换 SHA-1 算法。此次事件也警示着各位:赶紧为安全的系统启用新的 Hash 算法吧!